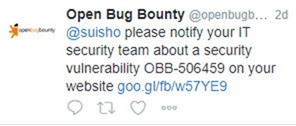

twitterに「Open Bug Bounty」なるユーザーからメンションが届いていた。

「あなたのサイトに、セキュリティの脆弱性がありますよ」と。

スパムかな、と思いスルーしようとしたけれど、サイトを調べてみると、まともな団体であるらしい。

攻撃が目的ではなく、サイトを守ることを目的とした「ホワイトハッカー」が、世界中のサイトを見てまわって、脆弱性を見つけるとサイト管理者に報告をしてくれる。

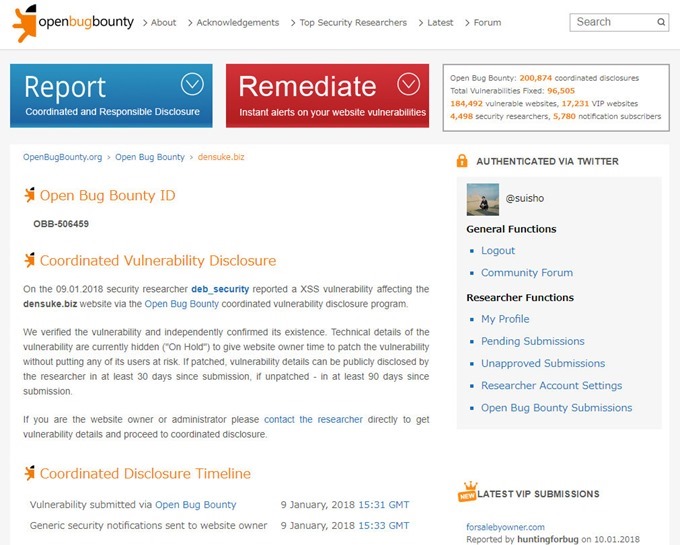

仕組みはこうだ。

脆弱性があると報告されたサイトは、「Open Bug Bounty」のサイトに「On Hold(保留中)」として掲載される。

この保留には90日間の猶予期間があり、それ以上長く放置をしておくと、バグの詳細が公開されることになる。

詳細が公開されれば、全世界のハッカーの目にとまることになるので、このまま放置しておくのはとても怖い。

その前に、脆弱性を見つけたリサーチャーに連絡をとれば、個人的にバグの詳細を教えてもらえるという。

僕は、リサーチャーのEduardoにgmailで問い合わせをした。

返事はすぐに届いて、脆弱性の内容と、バグの再現方法について教えてくれた。

確認をしてみると、たしかに、XSS(クロスサイトスクリプティング)のバグがある。

サイト全体には、XSSの対策は実施してあったけれど、1ページだけ処理が他と違う箇所があり、脆弱性が潜んでいたのだ。

僕は脆弱性の改善をして、Eduardoに報告とお礼のメールを送った。

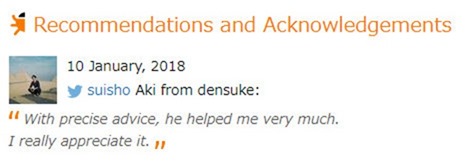

彼は、バグが修正されたことを確認して、さらにいくつか、的確なアドバイスをしてくれた。

さて、僕はどのようにして彼の親切に報いればいいだろう。

届いたメールには、「Award / Bug Bounty I prefer 🙂 (Volunteer)」と書いてある。

感謝の気持ちがあればそれで十分だよ、と。

しかし、もし悪質なハッカーにこの脆弱性を突かれていたら被害を受けていたかもしれないこの案件。

なにもお礼をしないままでは気が済まない。

ひとまず、「Open Bug Bounty」の彼のプロフィールページの公開コメントにお礼を書き込んだ。

プロフィールには、Paypalの窓口アドレスが書かれていた。

僕はPaypal経由で、いくばくかのドルを送金した。

Eduardoはチリのサンチアゴに住んでいるらしい。

世界中のどこにいても、技術があればその力を発揮出来て、人の役に立つことが出来る。

この「Open Bug Bounty」の仕組みはとても素晴らしいなと思った。